Zo’n zeventien jaar geleden drong een schadelijk computervirus een Iraanse kerninstallatie binnen. Wie ontwikkelde deze superworm? Dat mysterie lijkt nu eindelijk te zijn ontrafeld.

Na twee jaar onderzoek en tientallen interviews te hebben uitgevoerd, weet de Volkskrant het nu zeker: de Nederlandse ingenieur Erik van Sabben liet in 2007 het beruchte Stuxnet-virus los in een Iraans atoomcomplex. Een paar jaar eerder ontdekte de krant al dat de Nederlandse inlichtingendienst een cruciale rol speelde bij het saboteren van het nucleaire programma. Maar nu pas is de identiteit bekend van de Nederlandse ingenieur die hiervoor gerekruteerd was door de AIVD.

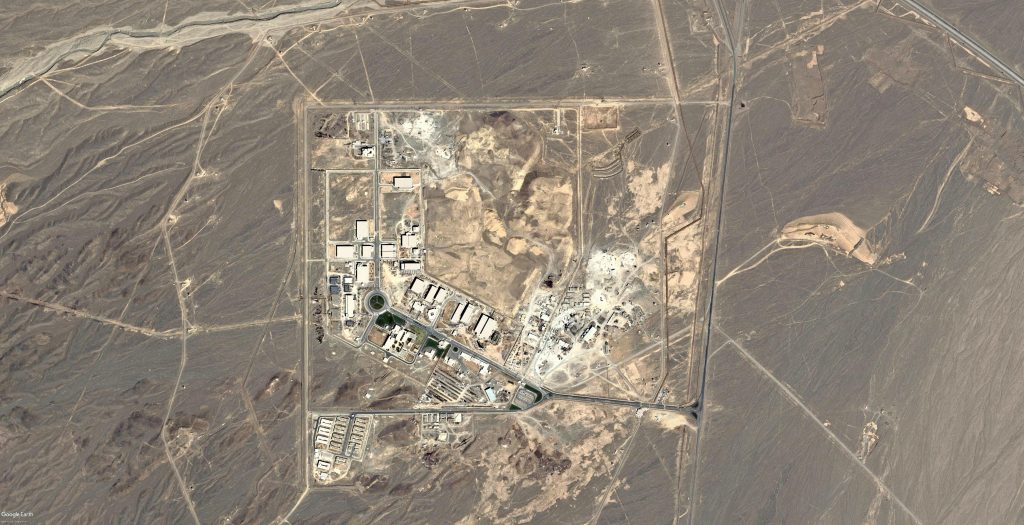

Opvallend is dat de AIVD en de MIVD wel wisten dat ze meewerkten aan het saboteren van het Iraanse kernwapenprogramma, maar niet dat hun agent het virus het zwaarbeveiligde nucleaire complex in Natanz, 300 kilometer ten zuiden van de hoofdstad Teheran, infiltreerde. Dat meldt de Volskrant deze ochtend.

Al jaren doen er geruchten de ronde over het Stuxnet-virus. KIJK schreef er in 2018 een Complot-aflevering over die jij nu gratis kunt lezen.

De zaak

Ze werden er gek van, de Iraanse ingenieurs in de opwerkingscentrale van Natanz. Het leek wel alsof de duivel bezit had genomen van de centrifuges in het gebouw. Die draaien normaal gesproken op een vaste snelheid om uranium te verrijken tot kernbrandstof, maar tussen 2008 en 2012 maakten ze soms pijlsnelle rondjes, en andere keren draaiden ze juist extreem langzaam. En dat terwijl op het controlepaneel geen enkel waarschuwingslampje ging branden.

Het leidde tot enorme schade: de kwetsbare onderdelen van de centrifuges konden het plotselinge versnellen en vertragen niet aan en gingen kapot. Maar liefst 1000 van de 5000 centrifuges werden tijdelijk uitgeschakeld. De Iraniërs zaten met de handen in het haar, en gaven alles en iedereen de schuld: slechte machines, beroerde fabrieksonderdelen, en vooral elkaar. Complete fabrieksonderdelen werden uit voorzorg stilgelegd, terwijl de Iraniërs op zoek gingen naar sporen van sabotage. Het duurde niet lang of er werden zelfs ingenieurs ontslagen.

Begin 2010 ontdekte een medewerker van het cybersecuritybedrijf Kaspersky eindelijk wat er aan de hand was. Hij onderzocht de Iraanse foutmeldingen en ontdekte daarin een zeer geavanceerde computerworm. Deze malware leek speciaal gebouwd om zich in door Siemens geproduceerde SIMATIC-regelaars te nestelen, controllers die in Iran worden gebruikt om het draaitempo van de centrifuges in kerncentrales te bepalen. Het virus kreeg deze controllers als het ware in zijn macht en liet de centrifuges rondtollen totdat de stukken ervan af vlogen.

Iedereen – van computernerd tot veiligheidsexpert – was direct onder de indruk van deze computerworm. Zo’n complexe cyberaanval had nog nooit iemand gezien. Het virus bleef soms wekenlang onder de radar, en sloeg vervolgens weer met vernietigende kracht toe.

De geruchten

Na de melding uit Iran ging het hard. Het virus, dat inmiddels als Stuxnet bekendstond, sloeg over naar het buitenland en zou uiteindelijk Siemens-apparatuur in zo’n 150 landen besmetten. En ineens kwamen uit de hele wereld meldingen van technische mankementen die er ook weleens door konden zijn veroorzaakt. Van een virus in het internationale ruimtestation tot een kapotte Indiase satelliet: overal viel de naam Stuxnet.

Al deze echte en onbevestigde uitbraken van het virus voedden ook de geruchtenstroom over de mogelijke daders. De uiterst complexe computerworm kon onmogelijk zijn gemaakt door een enkele hobbyhacker op een zolderkamertje. Maar wie zat er dan wel achter deze aanval? Een ethisch hackerscollectief misschien, zoals Anonymous? Of cybercriminelen die een staatsgeheim wilden stelen of uit waren op losgeld?

>>> Lees ook: Iran daagt Biden uit met uraniumverrijking <<<

De meeste beveiligingsexperts wezen echter al snel met de beschuldigende vinger naar nationale overheden. Niet alleen omdat de ontwikkeling van Stuxnet ontzettend duur moet zijn geweest, maar ook omdat de (mogelijke) doelwitten van de aanval – het Iraanse kernprogramma, de Indiase satelliet en het ISS – allemaal geliefde mikpunten kunnen zijn voor rivaliserende staten. Een goed uitgevoerde cyberaanval door een land met een ‘cyberleger’ bleef op den duur dus over als meest aannemelijke optie. De verdachten: Duitsland, Israël, China, Rusland, de Verenigde Staten en Groot-Brittannië.

Neem nou die INSAT-4B-satelliet uit India. Dat land verkeerde destijds in een felle ruimtewedloop met China. Zowel India als China wil een permanente basis op de maan bouwen, en liefst natuurlijk eerder dan de ander. Was dat aanleiding voor China om het Indiase ruimteprogramma te saboteren? In 2013 berichtten verschillende nieuwssites dat Stuxnet het internationale ruimtestation had bereikt via een vervuilde USB-stick van een astronaut. In het ISS werken Russische kosmonauten en Amerikaanse astronauten ogenschijnlijk gebroederlijk samen. Maar voor hoelang? Was de besmetting een pijnlijke fout, of toch kwade opzet van een van beide landen?

Daarnaast meldden verschillende websites dat Stuxnet ook een belangrijk aandeel zou hebben gehad in de kernramp in het Japanse Fukushima. In 2011 werden de eerste Japanse computers met het virus besmet. Kort daarna sloeg een verwoestende tsunami toe. De website Humans Are Free schreef: “Het computervirus Stuxnet schakelde het beveiligingssysteem van de Japanse nucleaire reactors uit en was zo gesynchroniseerd dat het actief werd op het moment dat de aardbeving met een kracht van 9,0 op de schaal van Richter plaatsvond.” Het zou een straf kunnen zijn van Israël omdat Japan een jaar eerder had aangeboden uranium te verrijken voor Iran.

En dan heb je natuurlijk nog de opwerkingscentrale in Natanz, waar het virus voor het eerst werd ontdekt. Israël en de Verenigde Staten zijn al tijden bang dat hun aartsvijand Iran stiekem aan een atoombom werkt. Zouden zij Stuxnet hebben gebruikt om het Iraanse kernprogramma te saboteren? Complotdenkers vonden er al snel aanwijzingen voor na de ontdekking van het virus. Zo bevatte de viruscode het woord Myrtus, volgens sommigen een synoniem voor koningin Esther die in Bijbelse tijden het Joodse volk uit het huidige Iran wist te redden. Bovendien stond ook de datum 9 mei 1979 vermeld, de dag waarop een prominente Iraanse Jood in Teheran werd vermoord.

De feiten

Pas in juni 2012 – ruim twee jaar na de ontdekking van Stuxnet – kwam er eindelijk wat duidelijkheid over het monstervirus. De New York Times sprak met talloze betrokkenen en concludeerde dat Stuxnet inderdaad door de Amerikaanse en Israëlische geheime diensten was gemaakt om het Iraanse kernprogramma te ontregelen. De reconstructie leest als een jongensboek.

Het begon allemaal bij de Amerikaanse oud-president George W. Bush. Hij had het vermoeden dat Iran een atoombom ontwikkelde, maar durfde het land niet binnen te vallen. Dus liet Bush een cyberwapen ontwikkelen. Daarvoor had de Amerikaanse geheime dienst eerst een nauwkeurige plattegrond nodig van de centrale in Natanz. De Nederlandse ingenieur Erik van Sabben* slaagde erin om in de opwerkingsfabriek een zender te installeren die een bepaalde code verstuurde.

*In een eerdere versie van deze Complot-aflevering staat dat een Iraanse ingenieur de opwerkingsfabriek infiltreerde. Dankzij het onderzoek van de Volkskrant weten we nu dat het om een Nederlandse spion ging.

Dat stukje code maakte een blauwdruk van het elektriciteitsnetwerk in het gebouw. De zender ‘belde’ vervolgens naar het hoofdkwartier van de NSA (National Security Agency) in de VS en beschreef zo de structuur en de dagelijkse werkzaamheden in Natanz. Op basis van die informatie gingen Amerikaanse en Israëlische hackers aan de slag om een computerworm te schrijven die de Iraanse kerncentrale kon lamleggen. De programmeurs testten hun cyberwapen op enkele oude Libische P-1-centrifuges (zie hieronder: ‘Hoe Gaddafi de Amerikanen hielp’). De tests waren direct succesvol, en de opgewonden ingenieurs lieten de brokstukken van de gesloopte centrifuge aan president Bush zien. Die keurde een aanval op Natanz in 2008 goed, vlak voordat zijn ambtstermijn afliep. Zijn opvolger Barack Obama verhevigde de aanval.

Hoe Gaddafi de Amerikanen hielp

Stuxnet, de computerworm die een Iraanse kerncentrale in 2010 platlegde, werd door Muammar Gaddafi onbedoeld tot een succes gemaakt. De voormalige Libische leider probeerde net als Iran een atoombom te ontwikkelen, maar stopte daar in 2003 onder zware internationale druk mee. Hij overhandigde de Amerikanen een stel centrifuges van het type P-1, die de Iraniërs ook gebruiken. De National Security Agency en de Israëlische Eenheid 8200 konden hun Stuxnet-virus vervolgens onder levensechte omstandigheden testen. Gaddafi werd in 2011 vermoord. Waarschijnlijk draaide de altijd zeer anti-Amerikaanse dictator zich in 2012 om in zijn graf toen bekend werd dat hij indirect had bijgedragen aan de ontwikkeling van Stuxnet.

Maar als deze operatie enkel tegen Iran was gericht, waarom leek het dan alsof Stuxnet over de hele wereld schade aanrichtte? Dat komt doordat Stuxnet in 2010 onbedoeld ontsnapte uit de centrale van Natanz. Het virus sprong door een foutje in de code over op een laptop van een ingenieur. Toen die daarmee vervolgens verbinding maakte met het internet, was het hek van de dam. Het virus ging ervandoor “als een beest in de dierentuin dat de sleutels van zijn kooi had gevonden”, schreef de New York Times. Over de hele wereld raakten computers besmet.

Dat wil overigens niet zeggen dat Stuxnet andere vernielingen op zijn geweten heeft. Het virus was zo geschreven dat het enkel de Siemens-regelaars overnam. India liet al snel weten dat zijn satelliet niet zulke regelaars aan boord had. Ook het ISS bleek bij nader inzien niet besmet met Stuxnet: journalisten hadden een speech van de baas van Kaspersky verkeerd geïnterpreteerd.

En Fukushima dan? Er zijn vooralsnog geen overtuigende bewijzen gevonden dat het virus de kernramp veroorzaakte of verergerde. Waarschijnlijk ontstonden de complottheorieën omdat het twee jaar duurde voordat de makers van Stuxnet werden ontmaskerd. Dat is in nieuwsland een eeuwigheid. “Complottheorieën zijn als een gas”, schreef de Engelse krant The Guardian. “Ze zetten uit om de lege ruimte op te vullen.”

Zaak gesloten?

Het is dat een virus niet wordt begraven, maar anders had er ongeveer het volgende op de grafsteen gestaan: “Hier ligt Stuxnet, het krachtigste cyberwapen van zijn tijd. Hij overleed op 24 juni 2012 na een kort maar bewogen leven.” Dat het virus zou overlijden, stond namelijk van begin af aan al vast. In de meer dan 130.000 regels computercode hadden de programmeurs vastgelegd dat Stuxnet zich na die datum niet verder zou verspreiden. En dat was achteraf maar goed ook, want anders zou het losgebroken virus mogelijk niet meer te temmen zijn geweest.

Maar al is Stuxnet dood, het was vermoedelijk pas het prille begin van een nieuw fenomeen: digitale oorlogsvoering. Experts zijn vooral geschokt omdat het voor het eerst mogelijk is gebleken om via een computeraanval schade aan te richten in de ‘echte’ wereld. Natuurlijk waren hackers en programmeurs er eerder in geslaagd om bankgegevens te kraken, fake news te verspreiden en persoonsgegevens te stelen, maar die aanvallen bleven binnen het cyberspace-domein. Met Stuxnet is het geheime diensten gelukt om met een strengetje computercode een halve kerncentrale aan de andere kant van de wereld uit te schakelen.

En de Nederlandse ingenieur?

Erik van Sabben is nu dus geïdentificeerd als de Nederlandse spion die het Stuxnet-virus losliet in het Iraanse kerncomplex. De ingenieur had een technische achtergrond, werkte in Dubai voor een bedrijf in zwaar transport, en was getrouwd met een Iraanse vrouw en reisde veel naar het land. Daarom werd hij in 2005 gerekruteerd door de AIVD, schrijft de NOS. Waarschijnlijk zat het computervirus in een waterpomp die Van Sabben tijdens een van zijn zakenreizen installeerde in het complex Natanz. Het is onzeker of de ingenieur zelf op de hoogte was van deze sabotage. Dat valt niet meer te achterhalen; Van Sabben overleed in 2009 bij een motorongeluk in Dubai.

De Tweede Kamer reageert verbijsterd op de onthullingen van de Volkskrant en eisen opheldering. Waarom heeft de Amerikaanse CIA nooit de AIVD verteld dat Van Sabben het een cyberwapen losliet in Natanz? “De betrokken minister van Binnenlandse Zaken was niet op de hoogte, minister-president Balkenende evenmin en ook de commissie-Stiekem, waarin de fractievoorzitters van de grootste partijen in de Tweede Kamer zitten, werd niet geïnformeerd”, schrijft de Volkskrant. De AIVD wil, ruim zestien jaar later, nog niks zeggen over de operatie.

Tekst: Merijn van Nuland | Bewerking: Laurien Onderwater

Bronnen: KIJK 9/2018, de Volkskrant

Openingsbeeld: Getty Images

Meer Complot!-afleveringen lezen? Dat kan in onze 300-pagina dikke Complot!-special. Wegens succes nu een derde druk. Bestel hem hier of eenvoudig via de knop hieronder.